- Главная

- Компьютерные сети и технологии

- Микропроцессорные системы

- Цифровые устройства

- Оптоволоконные системы

Оценочные тесты

Тест можно усилить, рассматривая четверки, пятерки и т. д. следующих друг за другом битов, а также используя сцепление.

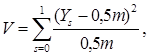

ж) Проверка 0 и 1. Тест проверяет равномерность распределения символов в изучаемой последовательности. Подсчитывается Y0 - число нулей и Y1 - число единиц и применяется критерий ![]() с числом категорий, равным двум, и вероятностью p = 0,5 в каждой категории:

с числом категорий, равным двум, и вероятностью p = 0,5 в каждой категории:

(3.16)

(3.16)

где m - длина последовательности в битах. Затем используется таблица для распределения ![]() с числом степеней свободы, равным единице.

с числом степеней свободы, равным единице.

з) Время безопасности для алгоритмов шифрования при проведении атак типа «грубая сила» и дифференциального криптоанализа можно рассчитать по приведенной ниже формуле:

, (3.17)

, (3.17)

где ![]() - вероятность, с которой необходимо совершить криптоанализ,

- вероятность, с которой необходимо совершить криптоанализ, ![]() ;

;

![]() - продуктивность криптографической системы,

- продуктивность криптографической системы, ![]() опер/сек;

опер/сек; ![]() сек/год;

сек/год; ![]() - число вариантов. Для анализа грубой силой

- число вариантов. Для анализа грубой силой

![]()

где ![]() - число разрешенных N ключей.

- число разрешенных N ключей.

Для дифференциального криптоанализ

![]()

где ![]() - количество операций.

- количество операций.

Анализ результатов оценочных тестов. Для всех тестов за исключением теста "Последовательная корреляция" оценка производится следующим образом. Значение полученного числового критерия определяет вероятность появления последовательности с данными статистическими свойствами. Поэтому последовательности с вероятностью, меньшей 1%, должны сразу браковаться, иначе говоря, значения вероятности должно лежать в интервале [1%; 100%]. Значение нижней границы берется, исходя из области использования генератора. Чем качественнее требуется последовательность, тем больше должна быть нижняя граница.

Каждый раз, когда встает вопрос о том, насколько приемлемой является шифрующая последовательность, генерируемая тем или иным поточным шифром, следует иметь в виду, что спектр критериев оценки последовательностей чрезвычайно широк.

За годы развития криптографии появилось огромное количество разнообразных подходов к анализу, но, каждый из них в конечном счете можно отнести к одному из двух лагерей. В первой группе занимаются оценкой статистических свойств шифрпоследовательности: есть ли какой-либо дисбаланс в способе генерации этой последовательности, который позволил бы криптоаналитику предполагать следующий бит с вероятностью лучшей, чем при случайном выборе. Вторая группа критериев предоставляет аналитику возможность на основе уже имеющихся битов гаммы сконструировать свою собственную последовательность, которая повторяла бы шифрующую последовательность. Этим двум базовым подходам и посвящен данный раздел работы. В совокупности же описанные здесь методы криптографического анализа некоторые авторы именуют "теоретико-системным подходом" к разработке поточных шифров. Разработчик использует те тесты, которые доступны, а если в некотором классе последовательностей обнаруживается какая-нибудь новая статистическая слабость, то разрабатывается новый тест и добавляется в этот набор.

Читайте также

Проектирование усилителя напряжения

Прежде чем начать рассчитывать усилитель, выберем некоторые его элементы

и условия моделирования.

В качестве транзисторов будем использовать нашедшие широкое применение в

прак ...

Проектирование устройства для измерения статических характеристик электромагнитного двигателя

Ветер - это горизонтальное перемещение, поток воздуха параллельно земной

поверхности, возникающее в результате неравномерного распределения тепла и

атмосферного давления и направленное и ...

Основная техническая документация на рабочий проект волоконно-оптической линии передачи

В настоящее время в России в рамках развития единой сети

электросвязи (ЕСЭ) проводятся большие работы по расширению услуг электросвязи,

особенно в части подвижной связи, спутникового и к ...