- Главная

- Компьютерные сети и технологии

- Микропроцессорные системы

- Цифровые устройства

- Оптоволоконные системы

Методы обеспечения безопасности в сетях GSM (А3, А5, А8)

Действующие нормативные документы организации разработчиков стандарта GSM определяют, что системы сотовой связи (ССС) этого стандарта должны обеспечивать следующие механизмы защиты системных и информационных ресурсов:

· защита от несанкционированного доступа к мобильной станции (МС) с помощью парольного метода защиты;

· идентификация мобильного абонента ССС с помощью его уникального международного идентификационного номера (МИН);

· аутентификация (определение подлинности) абонента при каждом вхождении в связь с помощью алгоритма А3;

· конфиденциальность передаваемой по радиоканалу информации путём её шифрования с помощью алгоритма А5, где ключ шифрования вычисляется алгоритмом А8;

· секретность местонахождения абонента и направления его вызова.

Криптографическая защита информационных ресурсов систем сотовой связи обеспечивается за счет использования алгоритмов А3, А5 и А8, носителем которых, за исключением А5, является SIM-карта абонента.

Алгоритм А3

A3 - алгоритм, используемый в процессе аутентификации в глобальном цифровом стандарте для мобильной сотовой связи GSM. Задача алгоритма - генерация отзыва (SRES - Signed Response) на случайный пароль (RAND -Random), получаемый мобильным телефоном (МС - мобильная станция) от центра коммутации ЦКМС в процедуре аутентификации.

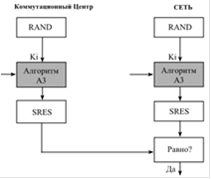

Процедура аутентификации реализуется центром коммутации мобильной сети (ЦКМС) со стороны БС и SIM-картой абонента - со стороны МС. Последовательность действий при выполнении этой процедуры следующая:

· МС посылает запрос на БС о предоставлении ей системных ресурсов;

· ЦКМС генерирует случайное 128-битное число rand и, используя оборудование БС, посылает его на МС;

· МС, используя число rand и индивидуальный ключ аутентификации Кi, по алгоритму А3 определяет отклик SRES (длиной 32 бита) и отправляет этот отклик через БС на ЦКМС;

· ЦКМС, имея все необходимые данные о каждом абоненте сети, производя аналогичные действия, также вычисляет SRES. При получении отклика с МС, ЦКМС сравнивает оба значения. Если они совпадают, то соединение устанавливается, в противном случае - связь с МС прерывается.

Рисунок 1.2 - блок-схема алгоритма аутентификации

не является стандартизованным, а определяется оператором. Однако если оператор не хочет придумывать свой алгоритм A3, он может воспользоваться стандартной реализацией алгоритма.

В настоящее время принят следующий формат входных и выходных данных RAND, Ki, SRES алгоритма A3: длина Ki - 128 бит длина RAND - 128 бит длина SRES - 32 бита.

Время выполнения алгоритма A3 должно быть меньше 500 миллисекунд.

В настоящее время известны следующие стандартные реализации алгоритма A3:

· COMP128 (структура этого алгоритма называется «формой бабочки». Состоит из 8 раундов в каждом раунде по 5 итераций)

· COMP128-2 (держится в секрете)

· COMP128-3 (держится в секрете)

· MILENAGE (считается неуязвимым к каким-либо известным атакам)

Алгоритм А5

А5 - это поточный алгоритм шифрования, используемый для обеспечения конфиденциальности передаваемых данных между телефоном и базовой станцией. Шифр основан на побитовом сложении по модулю два (булева операция XOR) генерируемой псевдослучайной последовательности и шифруемой информации. В A5 псевдослучайная последовательность реализуется на основе трёх линейных регистров сдвига с обратной связью . Регистры имеют длины 19, 22 и 23 бита соответственно. Сдвигами управляет специальная схема, организующая на каждом шаге смещение как минимум двух регистров, что приводит к их неравномерному движению. Последовательность формируется путём операции XOR над выходными битами регистров.

Существуют три разновидности алгоритма А5:

1) А5/1(алгоритм для распространения в Европе и США);

сотовый угроза связь псевдослучайный

Читайте также

Проектирование и расчет электрической сети 110-220 кВ

Проектирование электроэнергетических систем требует комплексного подхода

к выбору и оптимизации схем электрических сетей и технико-экономическому

обоснованию решений, определяющих состав ...

Особенности работы современного средства автоматической радиолокационной прокладки (САРП)

Устройство

компьютерной индикации, совмещенное со средствами автоматической

радиолокационной прокладки (САРП) и с электронной картографической системой,

размещаемых в ходовой рубке судн ...

Проектирование и разработка интернет-магазина Компьютерная техника

Разработка

сайтов для компаний является актуальной и востребованной сферой деятельности,

т.к. сайт фирмы в сети Интернет представляет собой достаточно дешевый и

массовый способ рекл ...